Posted: August 13th, 2014 | Filed under: Sicherheit, Tutorials | Tags: Browser Hijacking, Chrome, deinstallieren, ekelhaft, Firefox, Google Chrome, IE, Internet Explorer, malware, trovi.com | 2 Comments »

Der blanke Hass kocht in mir auf wenn ein PC von ekelhafter Browser-Hijacking Software verseucht ist. Die Entwickler die solche Programme entwickeln haben aus meiner Sicht keine Selbstachtung.

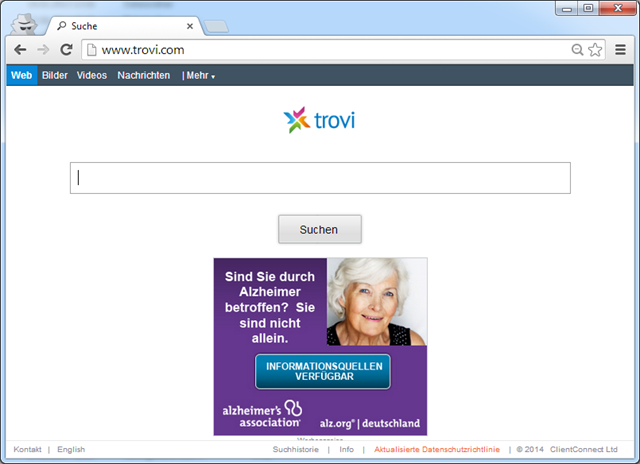

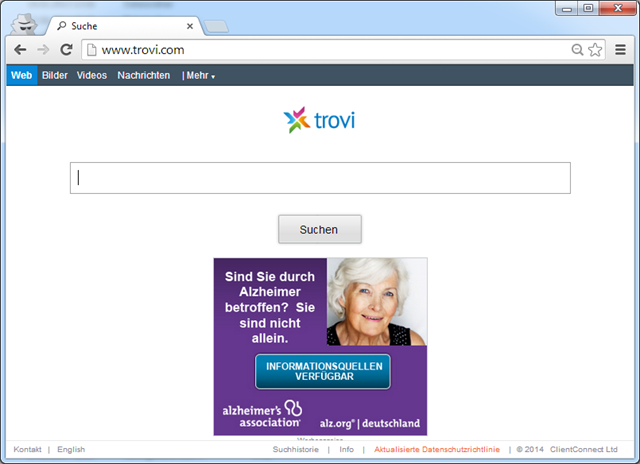

Es folgt eine kleine Anleitung wie ich die Trovi-Suche losbekommen habe:

Search Protect deinstallieren

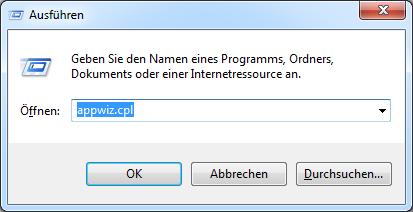

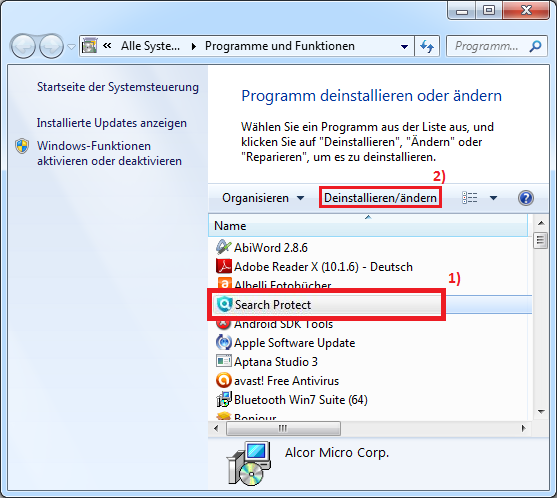

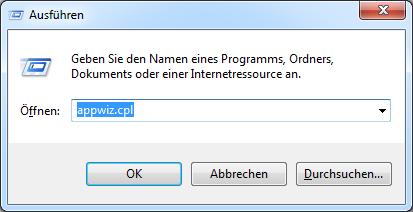

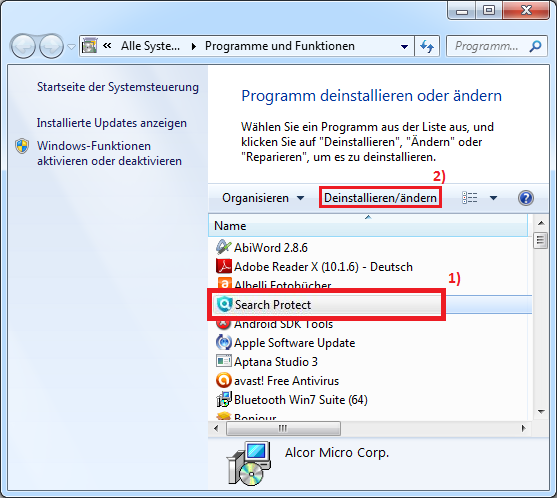

Als erstes müsst ihr das Programm “Search Protect” deinstallieren. Das könnt ihr wie folgt machen:

Öffnet den Ausführen Dialog mit WINDOWS + R und gibt appwiz.cpl ein.

Im Anschluss darauf markiert ihr den Eintrag “Search Protect” und drückt auf “Deinstallieren”:

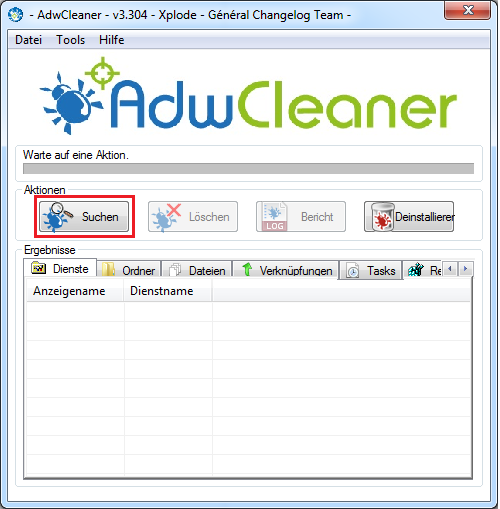

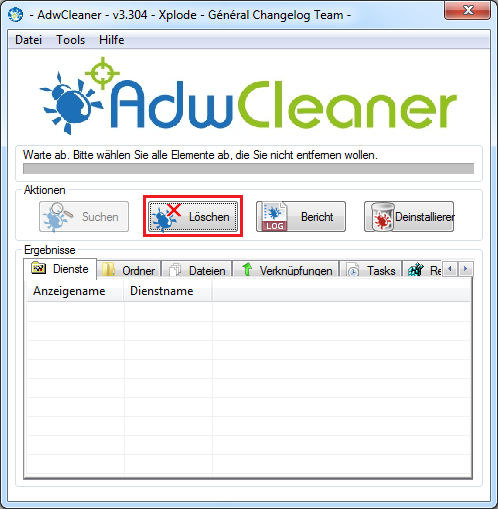

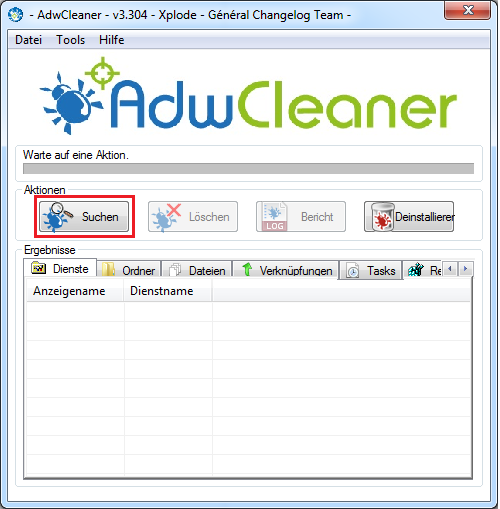

AdwCleaner installieren

Nachdem ihr euch durch den Deinstallationsdialog geklickt habt ladet euch das Programm AdwCleaner hier herunter: https://toolslib.net/downloads/viewdownload/1-adwcleaner/ (Hersteller-Seite, alternativ auch bei heise oder chip.de)

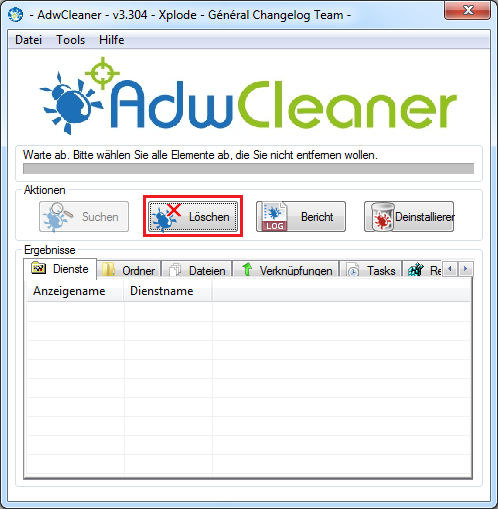

Jetzt heißt es warten. Nach abgeschlossener Suche nur noch den Button “Löschen” drücken.

Fertig, falls es bei euch nicht geklappt schreibt es mir in den Kommentaren…

Posted: Dezember 18th, 2012 | Filed under: Programmieren, Sicherheit, Tutorials | Tags: CodeIgniter, Cross-Site Request Forgery, Cross-Site-Scripting, Datei-Upload, download, Einwegverschlüsselung, Hashwerte salzen, Hochschule Karlsruhe, HTTP Response Splitting, pdf, Remote Command Execution, Seminararbeit, Sicherlücken, SQL-Injections, Webanwendungen, XSS | 3 Comments »

Abstract

Da webseitenbasierte Applikationen immer mehr an Bedeutung gewinnen, stellt sich die Frage nach der Vertraulichkeit, mit der unsere im World Wide Web gespeicherten Daten behandelt werden. Sicherheitslücken und erfolgreiche Angriffe auf Webapplikationen schaden oft nicht nur dem Betreiber des jeweiligen Dienstes, sondern auch dem Endverbraucher, der seine privaten Daten wie beispielsweise Konto- oder Kreditkartennummer, E-Mail-Adresse oder Passwörter an den Angreifer unfreiwillig abgibt.

In dieser Arbeit werden häufige Sicherheitslücken in PHP-basierten Webanwendungen erklärt und anhand eines praktischen Beispiels verständlich gemacht. Um einen Überblick über eingesetzte Websprachen zu geben wird zu Beginn der Arbeit auf die Verbreitung verschiedener Sprachen eingegangen. Resultierend aus dem hohen Marktanteil werden Sicherheitslücken und Angriffsmechanismen wie Remote Command Execution, SQL-Injections, XSS-Attacken, Cross-Site Request Forgery und HTTP Response Splitting am Beispiel von PHP vorgestellt. In einem zweiten Teil der Arbeit wird beschrieben, wie man Passwörter mit Hilfe von sogenannten gesalzenen Hashes in einer Datenbank sicher schützen kann. Zum Abschluss wird das PHP-Framework CodeIgniter und seine Schutzmechanismen vor Angriffen auf Applikationsebene vorgestellt. Sicherheitsprobleme auf Netzwerk- und Betriebsystemebene werden in dieser Arbeit aufgrund des begrenzten Umfanges nicht angesprochen.

Inhaltsverzeichnis

- Abstract

- Einleitung

- Angriffsmechanismen

- Remote Command Execution

- XSS – Cross-Site-Scripting

- SQL-Injections

- Datei-Upload

- Cross-Site Request Forgery

- HTTP Response Splitting

- Passwörter in Datenbank schützen

- Einwegverschlüsselung

- Hashwerte salzen

- Einsatz von Frameworks

- CodeIgniter

- Schutzmechanismus: URL-Sicherheit

- Schutzmechanismus: Error-Reporting

- Schutzmechanismus: Hochkommas escapen

- Schutzmechanismus: XSS-Filter

- Schutzmechanismus: SQL-Injection

- Schutzmechanismus: Form-Validation

- Schutzmechanismus: CSRF-Protection

Download

Herunterladen könnt ihr euch meine Seminararbeit unter Folgendem Link:

http://blog.mynotiz.de/downloads/sicherheitsluecken_in_webapplikationen_frank_roth.pdf (PDF)

Screenshots

Screenshots vom Inhaltsverzeichnis und dem Abstract.

Posted: Mai 10th, 2011 | Filed under: Sicherheit, Software, Tutorials | Tags: boot, Container, hochfahren, mounten, TrueCrypt | No Comments »

TrueCrypt bietet die Möglichkeit alle Operationen per Konsole auszuführen. So auch das “einbinden” von Containern.

Folgender Text in einer Batch-Datei im Autostart öffnet ein Passwortdialog für den jeweiligen Container.

"C:\Program Files\TrueCrypt\TrueCrypt.exe" /q /v /lz E:\musik_container

Wobei E:\musik_container ist der Container ist. Die Textdatei als *.bat abspeichern und in den Autostart verschieben. Das wars schon.

Ich hoffe ich konnte dem ein oder anderen weiterhelfen.

Posted: Juni 20th, 2009 | Filed under: Internet, Sicherheit | Tags: 3Dsupply, getDigital, kostenlos, kostenlose T-Shirts, Piratenpartei, Piratenpartei T-Shirt, Stoppt die Internetzensur, Stoppt die Internetzensur T-Shirt, T-Shirt | 3 Comments »

Momentan könnt ihr euch 2 T-Shirts zum Thema Internetsperre und Piratenpartei kostenlos ergattern. Ihr zahlt lediglich die Versandkosten.

Stoppt die Internetzensur – Löschen statt sperren T-Shirt

Preis: 0,00 €

Versandkosten: € 5,90

Hier gehts zum T-Shirt auf getDigital.de

Screenshot - getDigital - Stoppt die Internetzensur - Löschen statt sperren

Piratenpartei T-Shirt

Preis: 0,00 €

Versandkosten: € 6,90

Hier gehts zum T-Shirt auf 3Dsupply.de

Screenshot - 3Dsupply - Piratenpartei T-Shirt

Trotz der etwas hohen Versandkosten habe ich gleich zugeschlagen. Wenn ich die T-Shirts erhalte werde ich Bilder hier online stellen :).

Posted: März 9th, 2009 | Filed under: Internet, Sicherheit | Tags: Durchsuchungsbefehl, Hausdurchsuchung, Hilfe, Polizei, Tipps, Tricks, Was tun bei einer Hausdurchsuchung | No Comments »

Durch Zufall im Netz gefunden :). Die grünen Männchen stehen vor der Tür. Wie verhaltet ihr euch? Wie könnt ihr Zeit gewinnen? Welche Rechte habt ihr? Was müsst ihr sagen? Tipps & Tricks rund ums das Thema Hausdurchsuchungen. Ein sehr interessanter, unterhaltender und lustiger Vortrag von Udo Vetter auf dem 23. Chaos Computer Kongress. Nimmt euch am Besten ein bisschen Zeit. Das Video geht 69 Minuten.

Ein Karlsruher Bloggt!

Ein Karlsruher Bloggt!